먼저 포트 스캔을 통해 어떤 서비스가 있는지 확인해 보자

nmap -sCV -O [ip주소]

포트 스캔 시 이런 문구가 뜨는 것을 확인할 수 있다.

해당 문구는 nmap이 포트스캔 전에 호스트 스캔을 먼저 하게 되는데

호스트 스캔에서 해당 pc가 켜져있지 않다고 판단하여 포트스캔을 진행하지 않았을 때 출력되는 문구이다.

이것을 강제로 포트스캔을 하게 하는 옵션이 있는데 -Pn 옵션을 사용하면 된다.

nmap -sCV -O -Pn [ip주소]

22번 포트의 ssh 서비스와 3128번 포트의 프록시 웹 서비스가 열려있는 것을 확인할 수 있다.

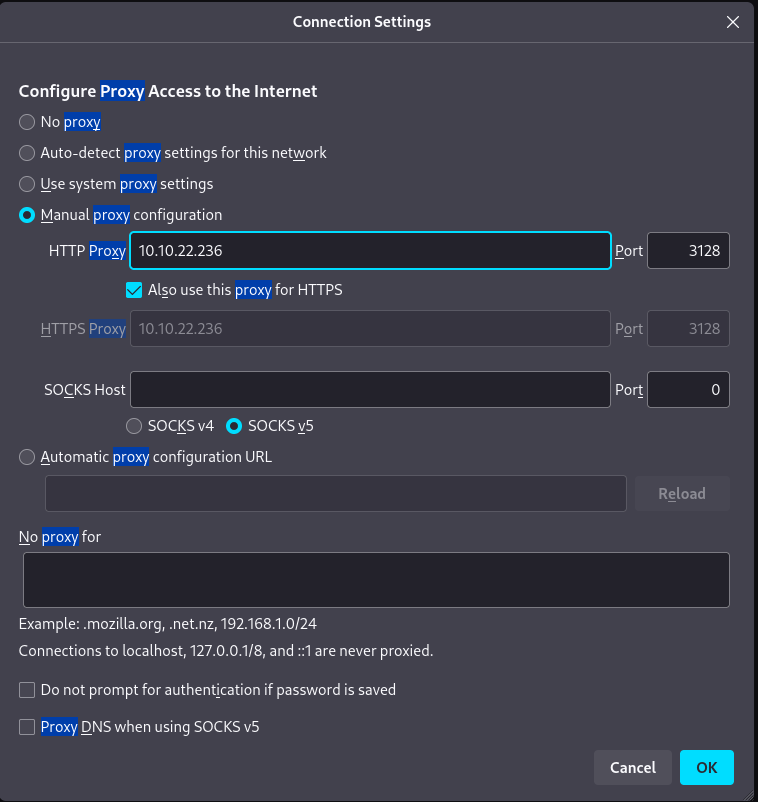

해당 웹 서버에 들어가기 위해 프록시 설정을 하고 접속을 해보자

프록시 설정

웹 사이트 접속

접속한 웹 사이트에서 찾을 수 있는 정보는 보이지 않는다.

nikto와 dirb를 사용하여 웹 취약점과 디렉터리 스캔을 해보자

nikto

nikto -h [웹 주소] -useproxy [프록시 서버 주소]

dirb

dirb [웹 주소] -p [프록시 서버 주소]

결과를 확인해 보자

nikto

dirb

디렉터리 스캔 결과를 보니 robots.txt가 보인다.

robots.txt는 웹 크롤러 같은 로봇들의 접근을 제어하기 위해 만든 파일이며

크롤링이 가능한 경로와 불가능한 경로를 지정해 둔 파일이다

해당 파일을 확인해 보자

/wolfcms 경로는 크롤링이 허용되지 않은 경로임을 확인할 수 있다.

그렇다는 것은 중요한 파일이 있을 확률이 높다는 뜻이 된다.

해당 경로로 들어가서 확인해 보자

해당 웹 사이트는 wolfcms라는 프로그램을 사용하는 것을 알 수 있다.

wolfcms의 취약점이 있는지 searchsploit을 사용해 확인해 보자

여러 취약점이 있는 것을 확인할 수 있다.

버전을 모르니 버전에 상관없는 file uplad 취약점을 사용해 보자

취약한 url 경로를 찾아냈고 해당 경로로 접속을 하여 로그인 후 파일 업로드 취약점을 사용하면 된다고 한다.

취약한 url 경로로 접속

로그인

공식 문서에서 admin의 default password는 admin 임을 알 수 있다

그러므로 로그인에 admin/admin을 입력해 주면 성공적으로 로그인을 할 수 있다.

파일 업로드

다시 해당 경로로 들어와 화면을 확인하면

이러한 화면을 확인할 수 있다.

오른쪽 3번째 칸의 Upload file을 선택하여 들어가 보자

업로드할 파일을 선택할 수 있는 창이 뜨는데

우리는 여기에 Reverse Shell 파일을 업로드를 하면 된다

이전의 받았던 php Reverse Shell을 가져와 업로드를 해보자

업로드가 완료 됐으니 파일이 저장된 경로를 브라우저에서 실행해 주면 된다.

파일은 해당 경로에 저장되었다고 한다

해당 경로 url을 브라우저에서 입력하게 되면

쉘을 획득하는 것에 성공하게 된다.

'Hacking > Hacking Beginner Class (normaltic)' 카테고리의 다른 글

| [해킹 비기너 클래스] 7주차 Practice (Post-exploit Task 2) (0) | 2023.09.06 |

|---|---|

| [해킹 비기너 클래스] 7주차 정리 (post-exploit) (0) | 2023.09.04 |

| [해킹 비기너 클래스] 6주차 Practice (Task 4) (0) | 2023.08.29 |

| [해킹 비기너 클래스] 6주차 정리 (익스플로잇) (0) | 2023.08.23 |

| [해킹 비기너 클래스] 5주차 정리 (정보수집) (0) | 2023.08.17 |